私有云

私有云可由公司自己的 IT 机构,也可由云提供商进行构建。在此“托管式专用”模式中,像 Sun ,IBM这样的云计算提供商可以安装、配置和运营基础设施,以支持一个公司企业数据中心内的专用云。此模式赋予公司对于云资源使用情况的极高水平的控制能力,同时带来建立并运作该环境所需的专门知识。

1) 计算

支持虚拟化(VM)主机、容器(LXC)主机、GPU主机及裸金属(BM)主机四大类;

支持USB映射功能,可以将宿主机上的USB设备映射给指定用户而后由用户指派给名下任意VM使用。

2) 存储

块存储(Block)可以为云平台内外的主机(包括VM、容器及裸金属)提供块存储服务。块存储支持共享存储服务,可以为需要共享盘的应用提供支撑;

文件存储(File)可以为云平台内外的主机(包括VM、容器及裸金属)提供文件存储服务,主要用于文件的共享和流转,支持NFS及Samba方式进行访问,主要用于存储结构化、半结构化及非结构化数据;

存储均采用软件定义存储架构构建,具备横向扩展能力,系统性能和容量随着系统规模的增加而线性提升,扩容无需停机,无需进行数据再平衡,即插即用;

块及文件存储采用副本方式进行数据冗余,副本数量可根据挂载的存储卷进行设置,范围为1-3份;

3) 网络

云平台使用SDN(软件定义网络)及NFV(网络功能虚拟化)技术为云平台网络的互通提供支撑。

SDN可以提供以下功能:

基础网络、私有网络、VPC、四层防火墙、WAF(七层防火墙)、负载均衡器、SDN透传、网络流量镜像等功能;

VPC内部还实现了VPN、NAT、DNS、ACL隧道等服务;

持通过图形化的拓扑来对网络拓扑进行展示和编辑,简化管理员的操作。

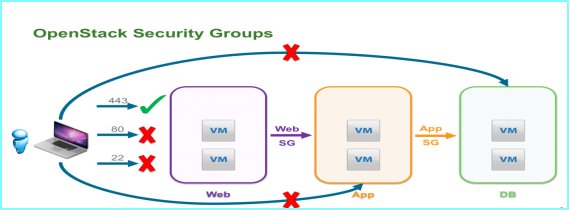

Ø 防火墙/安全组

该安全组的规则会对进出该虚拟机端口的网络报文进行过滤,只有规则允许的报文才能通过。

应用的上的每台虚拟机可以设规则虚拟机横向流量访问可以做到细颗粒的访问控制,虚机之间威胁检测与隔离。

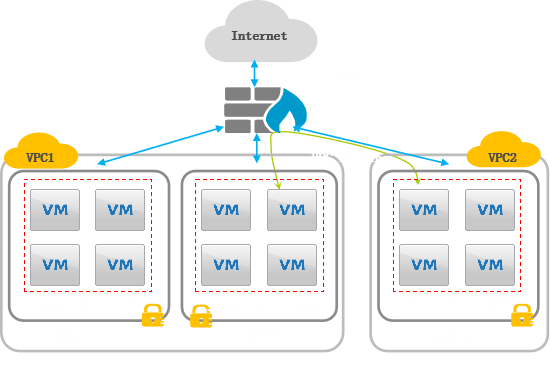

Ø 专有网络

专有网络(Virtual Private Cloud,简称VPC),帮助OpenStack构建一个逻辑隔离的专有云,提供安全、隔离的网络环境。

专有网络由逻辑网络设备(如虚拟路由器,虚拟交换机)组成,可以通过专线/VPN等连接方式与传统数据中心组成一个按需定制的网络环境,实现应用的平滑迁移上云,这样配置后,业务和业务之间就完成了网络的隔离。

多租户是云所使用的一种基础性技术,它通过共享硬件或软件来实现云的规模性成本和安全性。云使用多租户技术来在多个租户和应用直接安全地共享IT资源,提供安全、隔离的网络环境。(比如说:A公司负责研发地图,B公司负责研发OA,互不干扰)

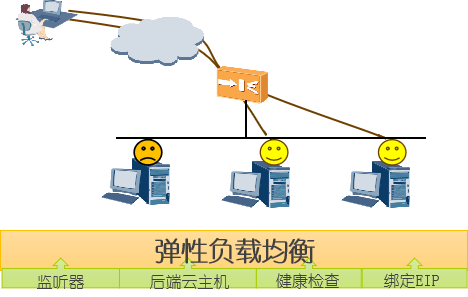

Ø 负载均衡

弹性负载均衡(Elastic Load Balancing )通过将访问流量自动分发到多台弹性云主机,扩展应用系统对外的服务能力,实现更高水平的应用程序容错性能。

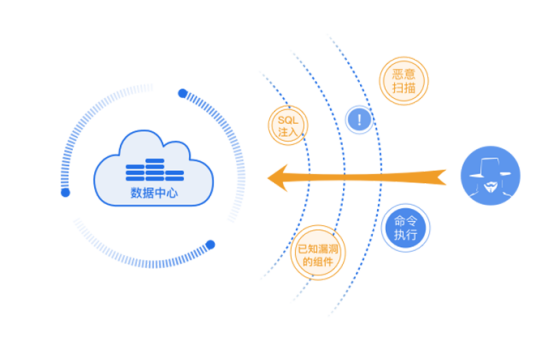

Ø WAF

Web应用防护系统(也称为:网站应用级入侵防御系统。英文:Web Application Firewall,简称: WAF)。利用国际上公认的一种说法:Web应用防火墙是通过执行一系列针对HTTP/HTTPS的安全策略来专门为Web应用提供保护的一款产品。

Ø 防数据泄露、防挂马、防爬虫

Ø 主动防御最新Web应用漏洞

4) 一键部署PAAS组件及自有应用

用户可以在云平台内对多种应用进行快速部署,包括关系型数据库(MySQL Plus集群等)、非关系型数据库(mongodb等)、缓存(Redis集群等)、中间件组件等功能,对所部署应用可以进行监控和配置,用户也可以把自己的应用进行封装,即自定义应用。

5) 自服务门户

用户可自行登录自服务门户进行计算、存储、网络等相关资源的申请。

6) 运营运维平台

管理员可以通过运营运维平台监控整个云平台的状态,包括但不限于对各类主机的监控、对宿主机的监控、对各类应用的监控、对用户操作的审计、对用户用量的统计等。并支持通过大屏进行数据展示。

7) 开放接入

云平台支持以开放的API管理云计算平台,提供命令行工具与SDK,集成的其他其他系统可以通过API的方式调用资源管理,对业务主机、网络、存储等任意组件进行修改和配置。

向用户开放所有资源操作相关的API:

用户端开放全部IaaS和PaaS资源操作及服务API。

管理端开放全部管理及监控API,可以实现对云内IaaS资源(主机、硬盘、网络等)和PaaS资源(数据库、缓存等)运行情况监控。

8) 二次认证

云平台系统对用户账号密码加密保存并全站使用HTTPS协议提供服务,因此系统保存以及网络中传输的密码有足够的安全性。然而密码本身具有一定的风险性,例如在不安全的计算机登录过系统、误点击进入钓鱼网站,或使用与其他平台相同的账号密码,因该平台被攻击导致明文密码泄露等。

所以除密码外,云平台需提供二次认证的功能,以加强账号登录时的身份认证。同时确保云平台可以访问互联网,即可以使用此项安全保护功能。

9) IAM 访问鉴权管理

访问鉴权管理(Identity and Access Management,IAM)是在云平台上提供身份识别和访问控制的 Web 服务。通过使用 IAM 来统一管理和控制接入实体的认证和授权,能更安全地自主管控本账户下的任意资源访问权限。

策略是一系列云服务自定义权限的集合,当通过 IAM 策略定义某个服务或资源的权限范围后,可以将该策略附加到指定的身份上,则身份将获得此策略所定义的访问权限。云平台需要提供一系列系统预置策略以满足日常管理需要,也可以通过 IAM 管理控制台可视化配置策略以满足您的特定权限管理需求。当身份被附加了一定权限范围的策略后,则该身份将具备此策略定义的精细化访问权限。

10) 角色授权体系

云平台需要提供子账户系统,主账户可以认为是一个企业帐号,子账户则是特定部门的用户。每个子帐户可自主管理和部署名下的资源。子帐户之间的资源是相互隔离的,同时所有子帐户会共享主账户的配额。

用户能够在控制台上灵活地权限配置,达到不同部门以不同权限访问不同资源的效果。使用云平台的项目功能即可实现基于角色的资源访问授权,细粒度的权限控制:

需要包含三个维度:

资源组 (Resource Group)

资源组是一堆资源的集合。资源组可以根据功能模块进行划分,功能模块根据用户的业务不同而有所区别,常见的功能模块有:大数据平台、官网组、API 模块组等等。

用户组 (User Group)

用户组是一群用户的集合。用户组可以根据部门进行划分,如开发组、运维组;也可以根据公司的组织架构进行划分,如大数据开发组、API 功能模块开发组等。

角色 (Group Role)

角色是一组权限的集合。一个用户组对一个资源组的操作权限是由角色来定义的,如运维、开发等。

灵活便捷的权限管理与分配

Ø 授权

用户可以通过授权将资源组和用户组关联起来,即在资源组中,将该资源组授权给用户组,同时指定该用户组在该资源组的角色。

Ø 操作共享/授权的资源组

用户组成员登录到控制台后,可以在导航栏看到,选择查看自有资源组或者是共享资源组,以查看该资源组的相关资源。

Ø 取消授权

在资源组的“绑定的用户组和角色”里,能够看到该资源组绑定的所有用户组,以及该用户组在当前资源组的角色,选择“解绑”即可取消授权。

11) 日志管理

登录访问日志,云平台需要提供账号登陆历史,包括登录时间、登录 IP、登录平台信息。在手机客户端集成该功能后,还会记录登录客户端的设备号。通过历史记录,可以查询到该账号的登录情况。从IP平台等信息,可以辨别出每次登录的地点和终端是否正常,从而判断该账号有没有授权外的用户登录过。

云平台需要记录每个用户的每个配置修改操作,如申请资源、启动/停止资源、删除资源等,所有的操作行为都按照时间线列出,从而可以在故障时检查是否操作的影响。